Az egy évnél idősebb Mac gépeknél a támadó véglegesen átveheti az irányítást a gép fölött és ezen még az OS X újratelepítése vagy a merevlemez formatálása sem segít.

A szarvashibát Pedro Vilaca biztonsági szakértő fedezte fel. Ennek kihasználásával elvileg módosítani lehet a gépek BIOS-át, aminek kódját – mint az tudvalevő – nem a merevlemezen találhatjuk, úgyhogy a helyzet igen komoly. Vilaca egy ismert, fizikai hozzáférést igénylő módszerrre alapozott: egy Thunderboltos eszközt csatlakoztatva lehett újratelepíteni a gép firmwarejét. Korábban hasonló módszerről esett szó az NSA-botrányok kapcsán is: a gyanú szerint a nemzetbiztonsági ügynökség Mac-szállítmányokat fogott el és telepítette saját modolt verzióját a gépekre.

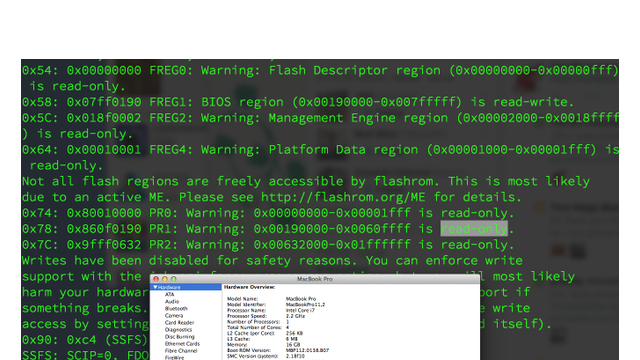

Az új módszerrel azonban fizikai hozzáférés sem szükségeltetik. A kártékony kódot a Safari vagy egyéb webböngészők több ismert biztonsági résén keresztül is el lehet juttatni a gépekre. Hogy hogyan? A BIOS alapvetően read-only attribútummal rendelkezik, ezzel akadályozzák meg a módosítását vagy a teljes cseréjét is. Vilaca rájött, hogy ismeretlen okokból a 2014 közepe előtti Macek esetében alvó módból ébresztés után ez a védelem kikapcsol.

A kutató szerint az Apple javította a hibát a 2014 közepén kijött új modellekkel, de nem adott ki firmware frissítést a régebbi modellekhez eddig. Az egyetlen bíztató elem a sztoriban, hogy Vilaca szerint bár a tömeges támadás elképzelhető, a hibát véleménye szerint inkább egyedi támadásokhoz fogják kihasználni. Jelenleg, ha érintett modelled van az egyetlen védelmed az lehet, ha soha nem hagyod alvó módba menni a gépedet. Reméljük, hogy minél hamarabb megérkezik a javítás – nem kételkedünk abban, hogy Cupertino a helyzetnek megfelelő súllyal kezeli a helyzetet.

Biztonsági szakR2. :)

köszi az észrevételt, van úgy hogy elcsúszik az ember keze egy oszloppal-sorral :D